FAQ

-

Allgemein

Was sind die Standard-Management-Einstellungen, die für meinen Windows Server gelten?

Für jeden neuen STACKIT Windows Server wird automatisch eine Standard-Management-Strategie angewendet. Diese Strategie umfasst:

- Tägliche Sicherung für alle Volumes, die an diesen Server angeschlossen sind, mit einer Aufbewahrungsfrist von 14 Tagen.

- Suche nach und Installation von neuen Windows-Updates während des Wochenendes. Vor der Update-Installation wird automatisch eine Sicherung erstellt, die für die nächsten 14 Tage verfügbar ist.

Ich kann mich nicht per RDP mit meinem neuen STACKIT Windows Server verbinden

Bitte stellen Sie sicher, dass Sie die zusätzliche Sicherheitsebene konfiguriert haben, wie hier beschrieben.

Was ist der Scanning Agent für das SPLA-Reporting?

STACKIT ist dafür verantwortlich, die monatliche Lizenznutzung der Kunden gemäß dem Service Provider Licensing Agreement (SPLA) an Microsoft zu melden. Um dies auf jedem STACKIT Windows Server durchzuführen, ist der Octopus Reporting Agent installiert, der die auf jedem Server installierten Microsoft-Produkte einmal täglich scannt.

Der Kunde ist dafür verantwortlich, sicherzustellen, dass dieses Programm nicht deinstalliert wird und die geplanten Aufgaben für die Ausführung nicht deaktiviert, geändert oder entfernt werden. Auf Anfrage müssen Kunden mit STACKIT zusammenarbeiten, um Probleme mit dem Octopus Reporting Agent zu beheben, oder STACKIT vorübergehend Zugriff auf diese Server gewähren, um diese zu beheben.

STACKIT wird jede potenzielle Nicht-Compliance untersuchen und beheben. Aus diesem Grund wird STACKIT den Kunden informieren, falls nicht lizenzierte Software auf Windows Servern installiert ist, dass diese Software deinstalliert werden muss oder eine Lizenz bereitgestellt werden muss.

What is the Scanning Agent for SPLA reporting?

The STACKIT Server Agent is running on each STACKIT Server and is a crucial service to provide our current and future STACKIT features and services like Run Command, Server Update Management and many more to come. It serves as an interface between our infrastructure and the operating system and receives and processes scripts sent remotely and executes them locally on your server, allowing you to configure your server as required.

The customer is responsible to ensure that this program will not be uninstalled and the scheduled tasks to run will not be disabled, changed or removed. Upon request, customers must cooperate with STACKIT to fix issues with the Octopus Reporting Agent or must provide STACKIT temporary access to these servers to fix them.

You can find more information about the STACKIT Server Agent here: STACKIT Server Agent

Was ist Cloudbase-Init?

Wir verwenden Cloudbase-Init – dessen Hauptaufgabe darin besteht, das initiale Passwort für den Server festzulegen, wobei der Funktionsumfang weit darüber hinausgeht. Beispielsweise wird der Dienst bei jedem Neustart Ihres Computers gestartet und prüft auf mögliche MTU-Anpassungen, nicht zugewiesenen freien Speicherplatz für das aktuelle Volume sowie weitere Wartungs- und Verwaltungsfunktionen. Sobald der Vorgang abgeschlossen ist, wird der Dienst automatisch in einen beendeten Zustand versetzt, um Overhead für das System zu vermeiden.

Nützliche Informationen zum RRULE-Format

Wo wird die Sicherung meines Server-Volumes gespeichert?

Alle Sicherungen von Server-Volumes (Cinder) werden auf einem Backup-Speichersystem in einer Availability Zone gespeichert und asynchron auf ein zweites, unabhängiges Backup-Speichersystem in einer anderen Availability Zone repliziert. Dies gilt für alle Sicherungen, unabhängig davon, ob die Quelle ein einzelnes Volume in einer Availability Zone oder ein Metro-Volume ist. Das heißt, Sicherungen eines Volumes in einer einzelnen Availability Zone werden ebenfalls repliziert.

Bekannte Probleme in der BETA-Phase

Die Sicherheitsfunktion Credential Guard kann derzeit nicht aktiviert werden. Grund dafür ist, dass die aktuellen Images die erforderlichen Voraussetzungen wie UEFI BIOS mit aktiviertem “Secure Boot” und Unterstützung für Virtualization-based Security (https://docs.microsoft.com/en-us/windows/security/identity-protection/credential-guard/credential-guard-requirements) nicht erfüllen. Zudem sind auf Hypervisor-Ebene derzeit keine (virtuellen) TPM-Module implementiert, die eine empfohlene Voraussetzung für die Nutzung des oben genannten Credential Guard sind. Dies verhindert auch das ordnungsgemäße Funktionieren von Sicherheitsfunktionen wie “Bitlocker” (https://docs.microsoft.com/en-us/windows/security/information-protection/bitlocker/bitlocker-overview#system-requirements). Es ist geplant, die Images in Zukunft zu aktualisieren, um die oben genannten Anforderungen vollständig zu unterstützen.

-

Lizensierung

Kann ich meine eigenen Windows Server-Lizenzen zu STACKIT mitbringen?

Ja, Sie können Ihre eigenen Lizenzen für STACKIT Windows Server mitbringen, sofern Sie Ihre eigenen angepassten Images in Openstack hochladen und verwenden sowie über eine entsprechende Software Assurance verfügen.

Kann ich Windows Server-Lizenzen bei STACKIT erwerben?

STACKIT stellt STACKIT Windows Server nur als Service zur Verfügung und verkauft keine Lizenzen weiter.

Warum benötige ich für jeden lokalen Benutzer eine Windows Server Remote Desktop Services User Subscriber Access License (RDS SAL)?

Wenn Sie ein Standard-Image von STACKIT Windows Server verwenden, ist gemäß den aktuellen Dienstanbieter-Nutzungsrechten (Services Provider Use Rights – SPUR) für jeden Endbenutzer, der zum Zugriff auf einen STACKIT Server berechtigt ist, eine Remote Desktop Services User Subscriber Access License (SAL) erforderlich – unabhängig vom Zweck dieses Zugriffs.

Wie stellt STACKIT mir die Windows Server Remote Desktop Services SALs in Rechnung?

Wenn Sie ein STACKIT Windows Server Standard-Image verwenden, wird STACKIT die Anzahl der erforderlichen Lizenzen mithilfe eines auf jeder Virtual Machine installierten Scanning-Agents überwachen. Für jeden Benutzer, der für den Zugriff auf den Server autorisiert ist, wird eine Lizenz in Ihre Rechnung aufgenommen.

Kann ich meine Remote Desktop Services (RDS) CALs zu STACKIT mitbringen?

Ja, Sie können diese mitbringen, sofern Sie über Software Assurance dafür verfügen und die Regeln befolgen, die hier dokumentiert sind.

Kann ich meine RDS-CAL pro Gerät in eine pro Benutzer ändern?

Ja, wenn Ihre RDS-CALs unter Software Assurance stehen, können Sie diese bei der Erneuerung Ihres Vertrags umwandeln. Bitte wenden Sie sich an den Einkauf, Ihren Software-Reseller oder Microsoft-Partner.

-

Andere Fragen

Octopus Agent sendet keine Daten

Ursache des Problems

Abschnitt betitelt „Ursache des Problems“Auf allen STACKIT Windows Servern ist ein Scanning-Agent installiert, der lizenzrelevante Daten überträgt. Zusätzlich verfügt jeder STACKIT Windows Server über eine geplante Aufgabe, die den Scanning-Agent auslöst.

Leider hat ein vergangenes Windows-Update die geplante Aufgabe so verändert, dass der Scanning-Agent keine Daten mehr sendet.

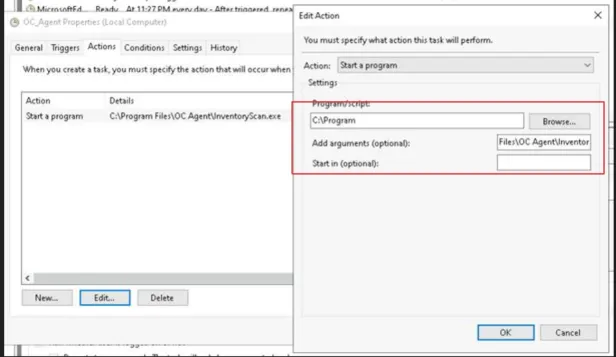

Die Ursache: Teile des Dateipfads werden als Argumente interpretiert, wodurch der Befehl unvollständig ist und die Aufgabe nicht startet.

Lösungen

Abschnitt betitelt „Lösungen“Es gibt zwei mögliche Lösungen:

- Manuell über die Benutzeroberfläche

- Mithilfe eines PowerShell-Skripts

Manuelle Lösung

Abschnitt betitelt „Manuelle Lösung“- Öffnen Sie die Aufgabenplanung und gehen Sie zur Aufgabe OC_Agent.

- Konfigurieren Sie den Pfad.

1. Eigenschaften öffnen → Aktionen → Bearbeiten.

2. Ändern Sie den Pfad im Eingabefeld Programm/Skript in den folgenden Pfad, einschließlich der Anführungszeichen:

"C:\\Program Files\\OC Agent\\InventoryScan.exe" - Leeren Sie das Eingabefeld Argumente hinzufügen (optional).

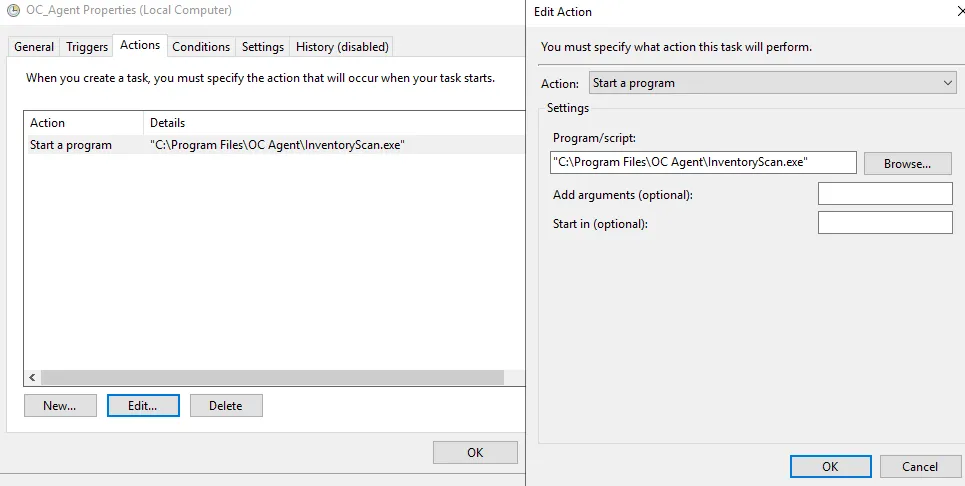

So sollte es aussehen, wenn Sie fertig sind:

- Klicken Sie auf OK → OK.

Mithilfe eines PowerShell-Skripts

Abschnitt betitelt „Mithilfe eines PowerShell-Skripts“- Öffnen Sie PowerShell ISE mit erhöhten Berechtigungen.

- Klicken Sie auf Datei → Neu und fügen Sie das unten stehende Skript ein.

- Skript ausführen: Drücken Sie F5 oder den grünen Pfeil.

Das Skript

Abschnitt betitelt „Das Skript“Terminal-Fenster #Check if schedule task exists$task = Get-ScheduledTask -TaskName "OC_Agent"#If Task exists, set Path to correct EXE Fileif($task.TaskName -eq "OC_Agent"){$action = New-ScheduledTaskAction -Execute "C:\Program Files\OC Agent\InventoryScan.exe"Set-ScheduledTask -TaskName "OC_Agent" -Action $action}#If Task doesn't exists, create TaskElse{& schtasks /create /SC daily /ST $((Get-Random -Maximum 24).ToString("00")+":"+$(Get-Random -Maximum 60).ToString("00")) /MO 1 /RL HIGHEST /TN OC_Agent /TR "C:\Program Files\OC Agent\InventoryScan.exe" /RU "NT AUTHORITY\SYSTEM"}Unerwarteter Anstieg der RDS-Lizenzanzahl bei Verwendung einer Domain

Übersicht

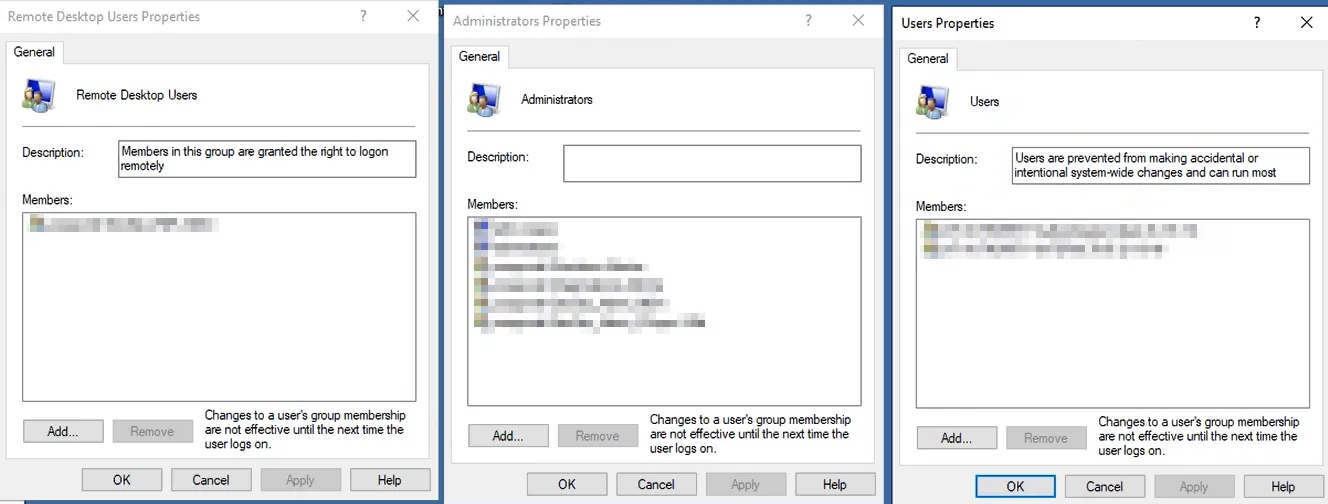

Abschnitt betitelt „Übersicht“Wenn ein Kunde einen STACKIT Windows Server zu seiner Domain hinzufügt, kann es zu einem unerwarteten Anstieg der Lizenzanzahl für Remote Desktop Services (RDS) kommen. Die Ursache liegt in der automatischen oder absichtlichen Verschachtelung von Benutzern oder Gruppen in bestimmte lokale Gruppen auf dem Windows Server, die den lokalen Zugriff oder RDP-Zugriff auf die Maschine ermöglichen und daher für die monatliche SPLA-Lizenzierung relevant sind.

Betroffene lokale Gruppen

Abschnitt betitelt „Betroffene lokale Gruppen“Der unerwartete Anstieg der RDS-Lizenzanzahl tritt auf, wenn ein oder mehrere Benutzer/Gruppen (z. B. über Group Policy Objects (GPO)) in einer der folgenden lokalen Gruppen auf dem Windows Server verschachtelt sind:

- Remote Desktop Users * Beschreibung: Mitglieder dieser Gruppe haben das Recht, sich remote anzumelden.

- Administrators * Beschreibung: Mitglieder dieser Gruppe haben vollständigen und uneingeschränkten Zugriff auf den Computer oder die Domain.

- Users * Beschreibung: Mitglieder dieser Gruppe werden daran gehindert, versehentliche oder absichtliche systemweite Änderungen vorzunehmen, und können die meisten Anwendungen ausführen.

Grund für den Anstieg

Abschnitt betitelt „Grund für den Anstieg“Wenn ein Server einer Domain beitritt, werden Domain-Benutzer und -Gruppen möglicherweise automatisch über GPO oder andere Domain-Verwaltungstools zu den oben genannten lokalen Gruppen hinzugefügt. Dies kann zu einem unerwarteten Anstieg der Anzahl der von der RDS-Lizenzierung erfassten Benutzer führen. Das SPLA-Reporting-Tool erkennt diese zusätzlichen Benutzer oder Gruppen und meldet sie, wodurch sich die Gesamtzahl der RDS-Lizenzen erhöht.

Beispiel-Szenario

Abschnitt betitelt „Beispiel-Szenario“Betrachten wir einen Server, der einer Domain beigetreten ist. Die Domain-GPO fügt automatisch bestimmte Benutzer oder Gruppen der lokalen Gruppe „Remote Desktop Users“ auf diesem Server hinzu. Selbst wenn diese Benutzer die Remote Desktop Services nicht aktiv nutzen, wird bereits ihre Mitgliedschaft in dieser Gruppe vom SPLA-Reporting-Tool gezählt. Auch Benutzer oder Gruppen, die z. B. der lokalen Gruppe „Users“ hinzugefügt werden, haben technisch Zugriff auf den Server, da sie sich über die Konsole im STACKIT Portal anmelden können. Damit gelten sie als SPLA-relevant und führen zu einer erhöhten RDS-Lizenzanzahl.

Unten sehen Sie einen Screenshot der lokalen Gruppen auf einem Windows Server, in denen Benutzer/Gruppen verschachtelt sein können:

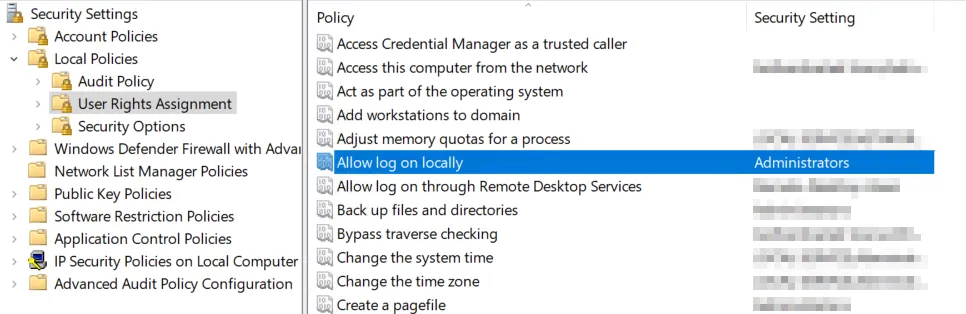

Alternative Lösung: Konfigurieren Sie die Sicherheitseinstellung „Lokal anmelden zulassen“ in der Zuweisung von Benutzerrechten Ihrer lokalen Richtlinie. Sie können definieren, welche Gruppen oder Benutzer sich am System anmelden dürfen. Durch Entfernen von „Users“ sind diese technisch nicht mehr in der Lage, sich am System anzumelden:

Empfohlene Maßnahmen

Abschnitt betitelt „Empfohlene Maßnahmen“- Gruppenmitgliedschaften prüfen: Überprüfen Sie regelmäßig die Mitgliedschaften der Gruppen „Remote Desktop Users“, „Administrators“ und „Users“ auf Servern, die Teil einer Domain sind.

- GPOs anpassen: Passen Sie bei Bedarf die GPOs an, um die automatische Verschachtelung großer Gruppen oder unnötiger Benutzer in diesen lokalen Gruppen zu verhindern.

- Lokale Sicherheitseinstellung „Lokal anmelden zulassen“ anpassen: Sie können bestimmte Benutzer/Gruppen aus der lokalen Sicherheitseinstellung „Lokal anmelden zulassen“ entfernen, um zu verhindern, dass diese in der Lage sind, sich lokal am System anzumelden.

- Manuelle Auditierung: Führen Sie manuelle Audits auf den Servern durch, um sicherzustellen, dass nur die erforderlichen Benutzer/Gruppen Mitglieder dieser lokalen Gruppen sind.

Windows Server schließt die Konfiguration beim ersten Booten nicht ab (SNA nicht geroutete Netzwerke)

Bei der Bereitstellung einer STACKIT Windows Server VM in einem nicht gerouteten SNA-Netzwerk ist eine spezielle Konfiguration erforderlich, um sicherzustellen, dass die Instanz ihre Erstkonfiguration über Cloudbase-Init abschließen kann. Ohne diese Einstellungen können Dienste wie die Benutzerbereitstellung, die OS-Aktivierung und die Management-Tools (z. B. Octopus) fehlschlagen.

Voraussetzungen & Anforderungen

Abschnitt betitelt „Voraussetzungen & Anforderungen“Übersicht des Netzwerkflusses

Abschnitt betitelt „Übersicht des Netzwerkflusses“Es wird empfohlen, eine Router-/Proxy-/VPN-Appliance in Ihrem nicht gerouteten Netzwerk mit Zugriff auf das geroutete Netzwerk zu platzieren und die weiter unten genannten relevanten Ports zu öffnen.

VM (nicht geroutetes Netzwerk)↓Firewall / VPN / Proxy (mit Egress-Regeln)↓Standard-Netzwerk (Internet/DNS/KMS)DHCP und Metadaten-Zugriff

Abschnitt betitelt „DHCP und Metadaten-Zugriff“Cloudbase-Init benötigt ein aktiviertes DHCP, um Netzwerkeinstellungen abzurufen und auf den Metadatendienst zuzugreifen. Stellen Sie sicher, dass DHCP funktionsfähig ist und nicht von Ihrem Netzwerkgerät (z. B. pfSense, Router, VPN-Gateway) blockiert wird.

DNS-Auflösung

Abschnitt betitelt „DNS-Auflösung“Ein öffentlicher DNS-Nameserver muss von der VM aus erreichbar sein, um externe Dienste aufzulösen. Ohne ordnungsgemäße DNS-Auflösung schlägt die OS-Aktivierung fehl und das lokale Cloudbase-Init-Skript kann seine Konfiguration beim ersten Booten während des Deployments der VM nicht abschließen.

Firewall-Regeln (Ausgehend)

Abschnitt betitelt „Firewall-Regeln (Ausgehend)“Stellen Sie auf Ihrer Firewall, Ihrem Proxy oder Ihrem VPN-Gerät zwischen der VM und dem gerouteten Netzwerk sicher, dass die folgenden ausgehenden Ports erlaubt sind:

Ziel-IP Port Zweck 193.148.162.228 TCP 4455 Microsoft Licensing Management (Octopus) TCP 1688 Windows OS-Aktivierung via KMS Konfiguration der Security Group

Abschnitt betitelt „Konfiguration der Security Group“Standardmäßig wird jeder VM eine Standard-Security-Group zugewiesen, die vordefinierte IPv4/IPv6-Regeln enthält. Diese Regeln sind darauf ausgelegt, ausgehenden (Egress) Datenverkehr zuzulassen, während eingehender (Ingress) Datenverkehr blockiert wird. Dies ermöglicht es der VM, externe Dienste wie Metadaten, DNS, KMS und das Microsoft Licensing Management während der Initialisierung zu erreichen.

Das Ändern oder Entfernen dieser Standardregeln, ohne gleichwertige benutzerdefinierte Regeln bereitzustellen, kann unbeabsichtigt essentiellen ausgehenden Datenverkehr blockieren. Infolgedessen kann die VM möglicherweise nicht auf kritische Dienste zugreifen und das Deployment nicht abschließen.

Wenn Sie sich entscheiden, die Standard-Security-Group zu ersetzen, stellen Sie sicher, dass Ihre benutzerdefinierten Regeln explizit den ausgehenden Zugriff auf Folgendes erlauben:

- Metadata service:

169.254.169.254 - DNS: UDP/TCP port

53 - KMS (TCP port 1688) and Octopus (TCP port 4455) to

193.148.162.228 - Optional services: e.g., NTP if required

Cloudbase-Init User Data Konfiguration

Abschnitt betitelt „Cloudbase-Init User Data Konfiguration“Stellen Sie sicher, dass Ihre Cloudbase-Init YAML (User Data) eine korrekte Syntax beim Erstellen des Administrator-Kontos verwendet. Eine fehlerhafte Syntax kann verhindern, dass das Cloudbase-Init-Plugin die Konfiguration korrekt parst und ausführt. Dies führt dazu, dass die VM nicht zugänglich ist (z. B. keine lokale Anmeldung möglich).

Nützliche Links:

Zusammenfassung und Checkliste

Abschnitt betitelt „Zusammenfassung und Checkliste“- Proxy/Router/VPN ist eingerichtet, um nicht geroutete und geroutete Netzwerke zu verbinden

- DHCP ist aktiviert und funktionsfähig

- Öffentlicher DNS-Nameserver ist erreichbar

- Ausgehender Zugriff auf

193.148.162.228über:- Port 1688 (KMS)

- Port 4455 (Octopus)

- Regeln der Security Group erlauben ausgehenden Zugriff auf Metadaten, DNS sowie erforderliche oder optionale Dienste

- Gültige Cloudbase-Init-Konfiguration inklusive Admin-Benutzer vorhanden