Sicherheitseinstellungen von STACKIT Windows Server

Dieser Leitfaden bietet einen schnellen Überblick über einige der relevantesten Sicherheitseinstellungen von STACKIT Windows Server.

Lokale Gruppenrichtlinie (LGPO)

Abschnitt betitelt „Lokale Gruppenrichtlinie (LGPO)“Die in von STACKIT bereitgestellten Windows Server-Systemen verwendeten LGPO basieren auf unseren internen STACKIT-Richtlinien und den empfohlenen Microsoft Security Baselines, die in den entsprechenden Security Baselines für Windows Server 2016 und Windows Server 2019 definiert sind (siehe beigefügte Excel-Datei unten unter dem Arbeitsblatt „Computer“).

MS Security Baseline Windows 10 and Server 2016.xlsx

MS Security Baseline Windows 10 v1809 and Server 2019.xlsx

Alle zusätzlichen Optimierungen der STACKIT-Sicherheitseinstellungen sind im Sub-Space Comparison of Local Policy Settings detailliert aufgeführt, wo die Unterschiede der Standard-Microsoft-LGPO mit den STACKIT-LGPO-Einstellungen für Windows Server 2016 und Windows Server 2019 verglichen werden.

Übersicht

Abschnitt betitelt „Übersicht“Nachfolgend finden Sie einen kurzen Überblick über einige der relevantesten Einstellungen:

Überwachungsrichtlinie

Abschnitt betitelt „Überwachungsrichtlinie“Diese Sicherheitseinstellungen basieren auf der von Microsoft empfohlenen Security Baseline für Mitgliedsserver und werden durch eine strengere Systemhärtung ergänzt, um den Anforderungen der STACKIT-Sicherheitsspezifikationen zu entsprechen.

Passwortkomplexität

Abschnitt betitelt „Passwortkomplexität“Die Passwörter müssen die folgenden Komplexitätsanforderungen erfüllen:

- Passwörter dürfen nicht den Wert

samAccountName(Kontoname) oder den vollständigendisplayName(Anzeigename) des Benutzers enthalten. Beide Prüfungen unterscheiden nicht zwischen Groß- und Kleinschreibung. - Das Passwort enthält Zeichen aus drei der folgenden Kategorien:

- Großbuchstaben europäischer Sprachen (A bis Z, mit diakritischen Zeichen, griechische und kyrillische Zeichen)

- Kleinbuchstaben europäischer Sprachen (a bis z, scharfes s, mit diakritischen Zeichen, griechische und kyrillische Zeichen)

- Ziffern zur Basis 10 (0 bis 9)

- Nicht-alphanumerische Zeichen (Sonderzeichen): (

\~!@#$%^&*\_-+=``|\(){}[]:;"'<>,.?/) Währungssymbole wie der Euro oder das britische Pfund werden für diese Richtlinieneinstellung nicht als Sonderzeichen gezählt. - Jedes Unicode-Zeichen, das als alphabetisches Zeichen kategorisiert ist, aber weder Groß- noch Kleinbuchstabe ist. Diese Gruppe umfasst Unicode-Zeichen aus asiatischen Sprachen.

| Einstellung | Wert | Beschreibung |

|---|---|---|

| MinimumPasswordLength | 14 | Diese Sicherheitseinstellung bestimmt die Mindestanzahl an Zeichen, die ein Passwort für ein Benutzerkonto enthalten muss. |

| Maximum Password Age | 42 | Diese Sicherheitseinstellung bestimmt den Zeitraum (in Tagen), für den ein Passwort verwendet werden kann, bevor das System den Benutzer auffordert, es zu ändern. |

| LockoutDuration | 5 | Diese Sicherheitseinstellung bestimmt die Anzahl der Minuten, die ein gesperrtes Konto gesperrt bleibt, bevor es automatisch wieder freigeschaltet wird. |

| ResetLockoutCount | 5 | Diese Sicherheitseinstellung bestimmt die Anzahl der Minuten, die nach einem fehlgeschlagenen Anmeldeversuch verstreichen müssen, bevor der Zähler für fehlgeschlagene Anmeldeversuche auf 0 zurückgesetzt wird. |

| LockoutBadCount | 5 | Diese Sicherheitseinstellung bestimmt die Anzahl der fehlgeschlagenen Anmeldeversuche, die zur Sperrung eines Benutzerkontos führen. Ein gesperrtes Konto kann erst wieder verwendet werden, wenn es von einem Administrator zurückgesetzt wurde oder die Sperrdauer für das Konto abgelaufen ist. |

| InactivityTimeoutSecs | 900 | Windows registriert die Inaktivität einer Anmeldesitzung (RDP/Konsole). Wenn die Dauer der Inaktivität das Limit überschreitet, wird der Bildschirmschoner gestartet und die Sitzung gesperrt. |

Standardkonfiguration für Windows Secure Channel

Abschnitt betitelt „Standardkonfiguration für Windows Secure Channel“Um den hohen IT-Sicherheitsstandards von STACKIT zu entsprechen, wird die folgende Standardkonfiguration für Windows Secure Channel zur Systemhärtung auf allen bereitgestellten Versionen von Windows Servern für externe Kunden angewendet:

- Deaktivierung von Triple DES

- Mindestschlüssellänge für die Diffie-Hellman-Verschlüsselung auf 2048 Bit gesetzt

- Deaktivierung von SSL 2.0

- Deaktivierung von SSL 3.0

- Deaktivierung von TLS 1.0

- Deaktivierung von TLS 1.1

- Aktivierung von TLS 1.2

Gilt für: Windows Server 2016, Windows Server 2019

Info, welche Regkeys gesetzt werden: Standard-SCHANNEL-Settings.txt

Konfiguration für Windows Defender Auto Update

Abschnitt betitelt „Konfiguration für Windows Defender Auto Update“Windows Defender wird als Standard-Antivirenprogramm in allen bereitgestellten Versionen von Windows Servern für externe Kunden bei STACKIT verwendet.

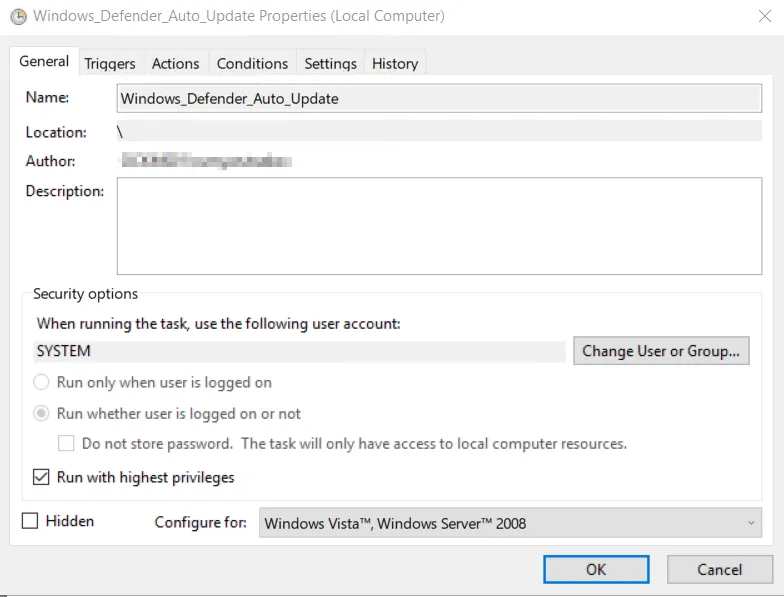

Um die Virenmusterdefinitionen auf dem neuesten Stand zu halten, wird bei der Erstkonfiguration eines bestellten Windows Servers die Aufgabe „Windows_Defender_Auto_Update“ in der Aufgabenplanung erstellt:

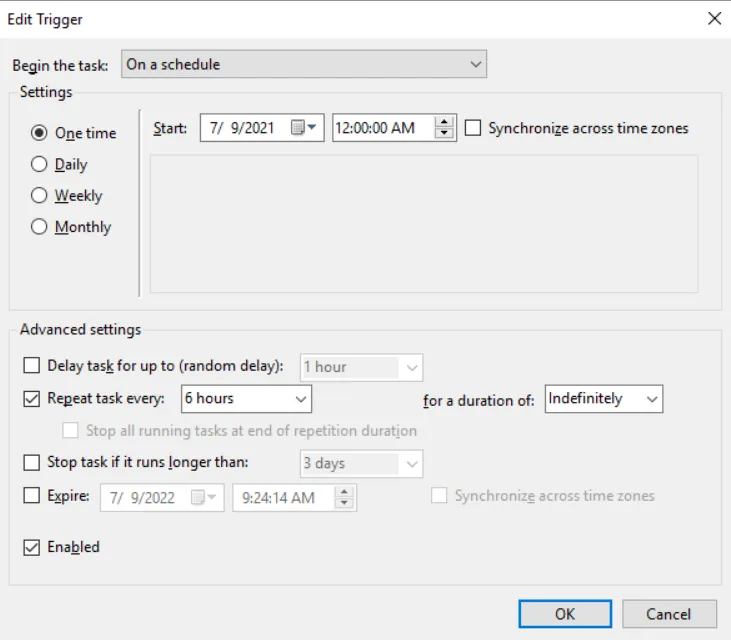

Diese geplante Aufgabe wird bereits vom System ausgelöst, wenn zum ersten Mal auf den Server zugegriffen wird, und wiederholt sich alle 6 Stunden:

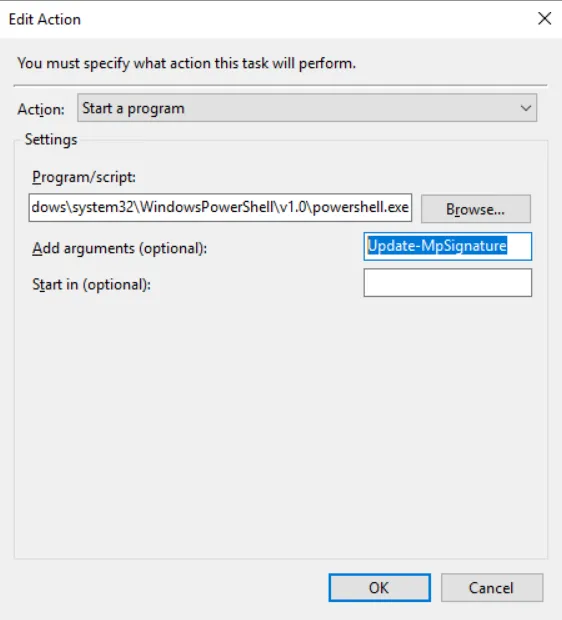

Wenn die Aufgabe ausgeführt wird, aktualisiert sich das Muster über das native PowerShell-Cmdlet „Update-MpSignature“, das von Windows bereitgestellt wird:

Zusätzliche Sicherheitsfixes in den Images

Abschnitt betitelt „Zusätzliche Sicherheitsfixes in den Images“Für die folgenden bekannten Schwachstellen stellen wir eine Lösung bereit, die in allen Images implementiert ist:

| Name | Verfügbar im Image seit |

|---|---|

| SSL Medium Strength Cipher Suites Supported (SWEET32) | 08.09.2022 |

| SSL RC4 Cipher Suites Supported (Bar Mitzvah) | 08.09.2022 |

| Windows Speculative Execution Configuration Check | 08.09.2022 |

| Windows PrintNightmare Registry Exposure CVE-2021-34527 OOB Security Update RCE (Juli 2021) | 08.09.2022 |